# yum -y install php-ldap php-mhash httpd php-pear php-devel gcc perl-Net-SSH-Perl

perl-Quota openssl-devel

2. Descargamos lam en /var/www/html

# cd /var/www/html

#wget http://sourceforge.net/projects/lam/files/LAM/2.9.0/ldap-account-manager-2.9.0-0.fedora.1.noarch.rpm/download

3. Instalamos el paquete

#rpm -Uvh ldap-account-manager-2.9.0-0.fedora.1.noarch.rpm

4. Hacemos unos Pequeños cambios en la configuracion.

• Ingresamos al Directorio /var/www/html/lam/config/

#cd /var/www/html/lam/connfig/

• Copiamos el archivo config.cg_sample

#cp config.cfg_sample config.cfg

• Copio el archivo lam.conf_sample

#cp lam.conf_sample lam.conf

• Cambiamos de propietario los archivos

#chown apache.apache config.cfg

#chown apache.apache lam.conf

5. Iniciamos apache

#service httpd start

6. Configuramos lam

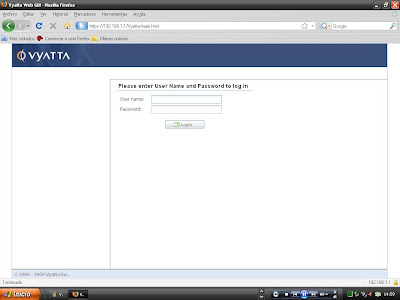

• llamamos la Direccion 172.16.1.5:/lam o localhost/lam en nuestro

navegador.

• Damos clic en LAM configuration.

• Damos Clic en Edit server profiles

• Escribimos la Contraseña por defecto que esl lam y damos clic en ok

• Cofiguramos la Direccion del servidor el puerto de escucha del ldap, y sufijo

• Configuramos el lenguaje

• Configuramos las credenciales de nuestro servidor Ldap

• Salvamos la configuracion y volvemos a entrar a configurar el perfil del servidor,

ingresamos la contraseña que colocamos anteriormente.

• Ingresamos ala Opcion Tipos de Cuentas.

• Configuramos el tributo de los Usuarios según la configuracion que hagamos en nuestro

servidor Ldap...

• Lo mismo para los Grupos.

• Tambien con los Hosts

• Configuramos el Atrributo del dominio samba.

Guardamos la configuracion

7. Llamamos la Direccion de nuestro lam 172.16.1.5/lam en el navegador, e iniciamos sesion con

el password que configuramos.

Apartir de ahora podemos administrar ldap desde lam...

Dios los Bendiga